Microsoft's Active Directory merupakan tulang punggung dunia korporat. Direktori ini menyederhanakan pengelolaan perangkat dan pengguna dalam lingkungan korporat. Di ruangan ini, kita akan membahas secara mendalam komponen-komponen penting Aktif Direktori.

Tujuan Ruangan

. Apa itu Active Directory

. Apa itu Active Directory Domain

. Komponen apa saja yang masuk ke Domain Direktori Aktif?

Windows Domains

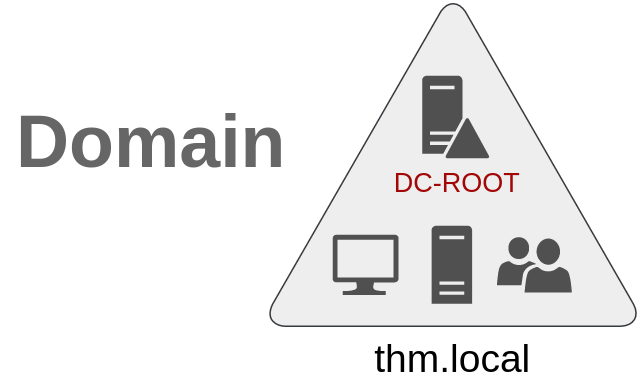

Windows domain adalah sekelompok pengguna dan komputer yang dikelola oleh suatu bisnis tertentu. Ide utama di balik domain adalah memusatkan pengelolaan komponen umum jaringan komputer Windows dalam satu repositori yang disebut Active Directory ( AD ). Server yang menjalankan layanan Active Directory dikenal sebagai Domain Controller ( DC ).

Keuntungan utama memiliki domain Windows yang dikonfigurasi adalah:

. Centralised identity management : Semua pengguna di seluruh jaringan dapat dikonfigurasi dari Direktori Aktif dengan upaya minimum.

. Managing security policies : Anda dapat mengonfigurasi kebijakan keamanan langsung dari Direktori Aktif dan menerapkannya ke pengguna dan komputer di seluruh jaringan sesuai kebutuhan.

Contoh Dunia Nyata

Di jaringan sekolah/universitas, Anda akan sering diberikan Username dan Password yang dapat digunakan di komputer mana pun yang tersedia di kampus. Kredensial Anda berlaku untuk semua komputer karena setiap kali Anda memasukkannya di komputer, proses autentikasi akan diteruskan kembali ke Aktif Direktori, tempat kredensial Anda akan diperiksa. Berkat Aktif Direktori, kredensial Anda tidak perlu ada di setiap komputer dan tersedia di seluruh jaringan.

Aktif Direktori juga merupakan komponen yang memungkinkan sekolah/universitas Anda membatasi akses Anda ke panel kontrol pada komputer sekolah/universitas Anda. Kebijakan biasanya akan diterapkan di seluruh jaringan sehingga Anda tidak memiliki hak akses Administrator atas komputer tersebut.

Active Directory

Inti dari setiap Domain Windows adalah Active Directory Domain Service (AD DS). Layanan ini bertindak sebagai katalog yang menyimpan informasi dari semua "

Users

Users adalah salah satu objek pada Active Directory yang dikenal sebagai security principals, yang berarti bahwa mereka dapat diautentikasi oleh domain dan dapat diberi hak istimewa atas sumber daya seperti

Pengguna dapat digunakan untuk mewakili dua jenis entitas:

-

-

Machines

Machines adalah jenis objek lain dalam Active Directory, untuk setiap komputer yang bergabung dengan domain Active Directory, objek mesin akan dibuat. Mesin juga dianggap sebagai "security principals" dan diberi akun seperti pengguna biasa. Akun ini memiliki hak yang agak terbatas dalam domain itu sendiri.

Akun mesin itu sendiri merupakan administrator lokal pada komputer yang ditugaskan, akun tersebut pada umumnya tidak boleh diakses oleh siapa pun kecuali komputer itu sendiri, tetapi seperti akun lainnya, jika Anda mempunyai kata sandinya, Anda dapat menggunakannya untuk masuk.

Mengidentifikasi akun mesin relatif mudah. Akun-akun tersebut mengikuti skema penamaan tertentu. Nama akun mesin adalah nama komputer yang diikuti tanda

Security Groups

Grup pengguna memungkinkan pengelolaan hak akses yang lebih efisien dengan menetapkan izin ke grup alih-alih individu. Pengguna yang ditambahkan ke grup akan mewarisi hak istimewa grup tersebut secara otomatis. Grup keamanan dapat mencakup pengguna, mesin, dan bahkan grup lain. Ini memungkinkan pengelolaan hak akses yang lebih terpusat dan efektif di jaringan.

Beberapa grup keamanan dibuat secara default dalam domain dan dapat digunakan untuk memberikan hak istimewa tertentu kepada pengguna, Sebagai contoh, berikut adalah beberapa grup terpenting di domain:

-

-

-

-

-

-

-

Anda dapat memperoleh daftar lengkap grup keamanan default dari dokumentasi Microsoft .

Active Directory Users and Computers

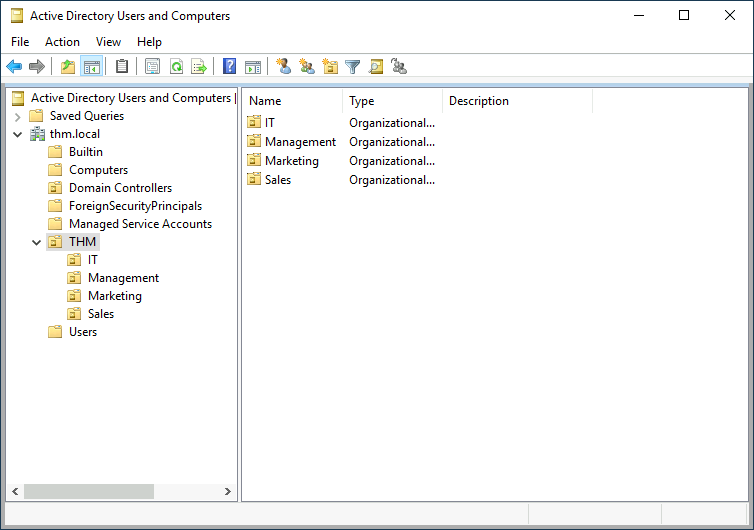

Untuk mengonfigurasi users, groups atau machines di Active Directory, kita perlu masuk ke Pengontrol Domain dan menjalankan "Active Directory Users and Computers" dari start menu:

Organizational Units (OUs) adalah objek container yang mengklasifikasikan user dan computer dalam domain, memungkinkan penerapan kebijakan berdasarkan departemen atau kebutuhan khusus. Contohnya, departemen seperti TI, Manajemen, Pemasaran, dan Penjualan mungkin memiliki kebijakan yang berbeda, sehingga mereka ditempatkan dalam OU yang sesuai.

Pengguna hanya dapat menjadi bagian dari satu OU pada satu waktu. OU sering kali mencerminkan struktur organisasi, memungkinkan penerapan kebijakan secara efisien pada seluruh departemen. Anda dapat dengan mudah membuat, menghapus, memodifikasi pengguna, atau mengatur ulang kata sandi dalam OU melalui "Active Directory Users and Computers".

Anda mungkin sudah menyadari bahwa ada containers bawaan lain selain THM OU . containers ini dibuat oleh Windows secara otomatis dan berisi yang berikut ini:

-

-

-

-

-

Security Groups vs OUs

Anda mungkin bertanya-tanya mengapa kita memiliki kedua grup dan OU. Meskipun keduanya digunakan untuk mengklasifikasikan pengguna dan komputer, tujuannya sama sekali berbeda:

-

-

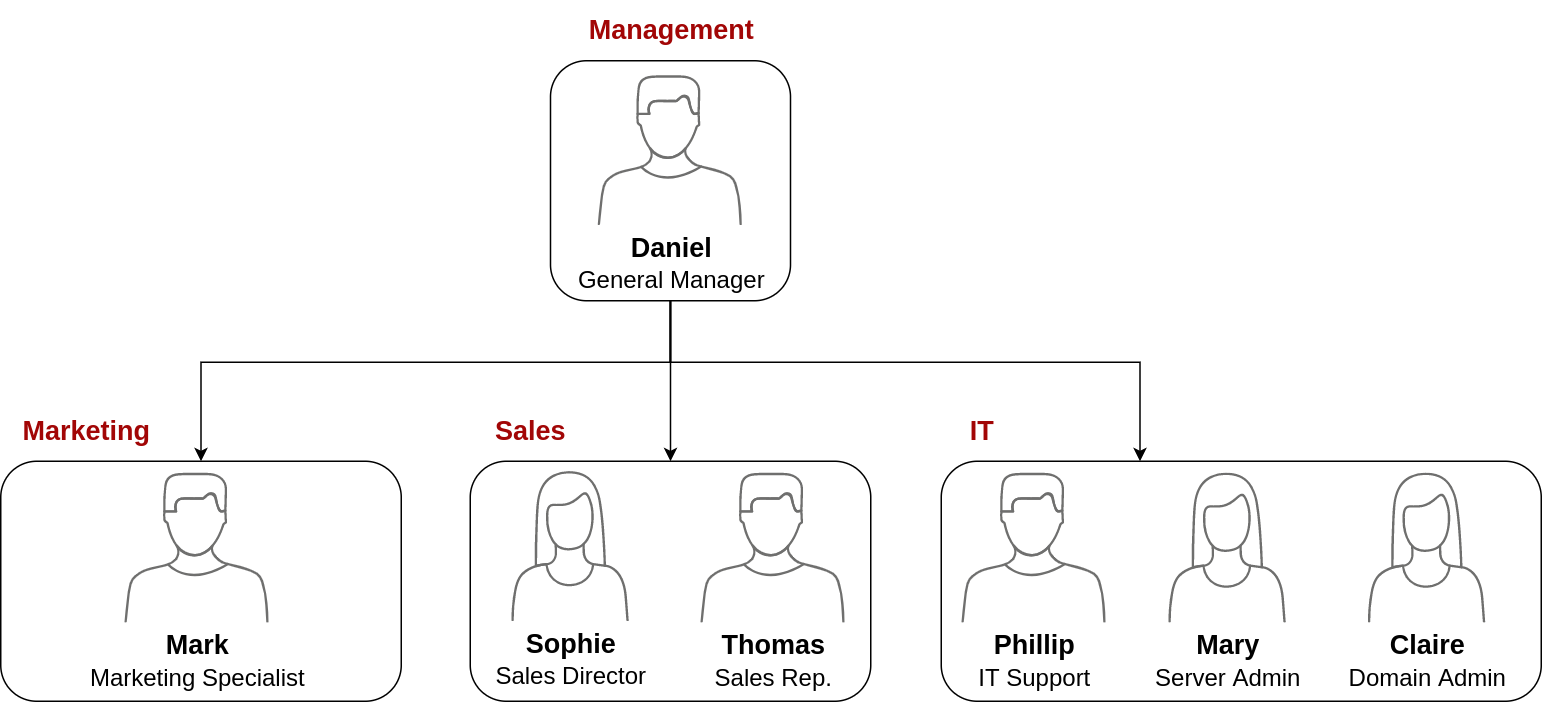

Managing Users in AD

Tugas pertama Anda sebagai administrator domain baru adalah memeriksa OU dan pengguna AD yang ada , karena beberapa perubahan baru-baru ini telah terjadi pada bisnis tersebut. Anda telah diberi bagan organisasi berikut dan diharapkan untuk membuat perubahan pada AD agar sesuai dengannya:

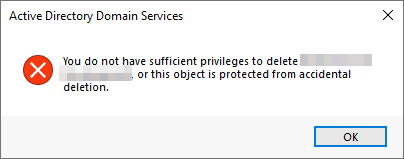

Deleting extra OUs and users

Jika Anda mencoba mengklik kanan menghapus sebuah Organizational Unit (OU) di Active Directory (AD), Anda akan mendapatkan peringatan seperti berikut :

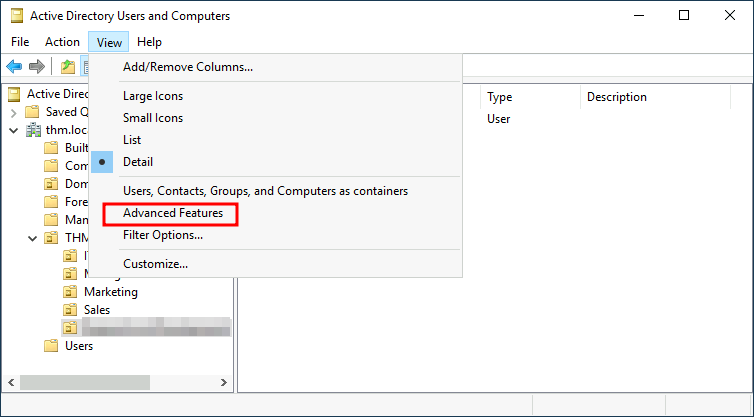

Secara default, OU dilindungi terhadap penghapusan yang tidak disengaja. Untuk menghapus OU , kita perlu mengaktifkan Advanced Features di menu Tampilan:

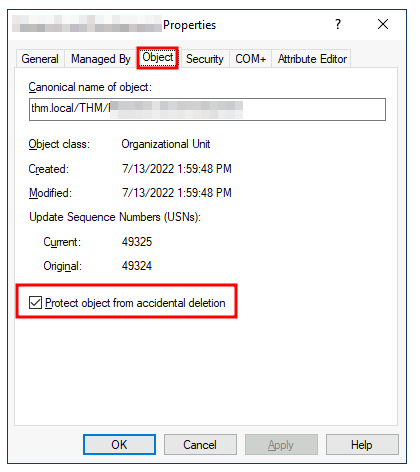

Ini akan menunjukkan beberapa container tambahan dan memungkinkan Anda enable you to disable accidental deletion protection. Untuk melakukannya, klik kanan OU dan buka Properties. Anda akan menemukan kotak centang di tab Object untuk disable the protection:

Pastikan untuk

Delegasi

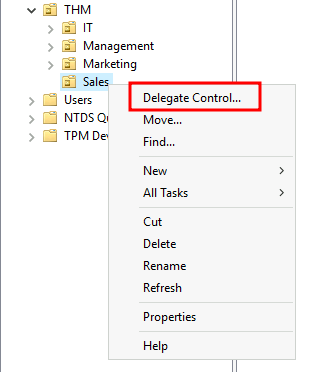

Salah satu hal menarik yang dapat Anda lakukan di AD adalah memberi pengguna tertentu sejumlah kendali atas beberapa OU. Proses ini dikenal sebagai Delegasi dan memungkinkan Anda memberi pengguna hak istimewa tertentu untuk menjalankan tugas tingkat lanjut di OU tanpa memerlukan Administrator Domain untuk turun tangan.

Salah satu kasus penggunaan yang paling umum untuk hal ini adalah pemberian IT support hak istimewa untuk mengatur ulang kata sandi pengguna dengan hak istimewa rendah lainnya. Menurut bagan organisasi kami,

Untuk contoh ini, kami akan mendelegasikan kontrol atas Sales OU kepada Phillip. Untuk mendelegasikan kontrol atas sebuah OU , Anda dapat mengklik kanan OU tersebut dan memilih Delegate Control :

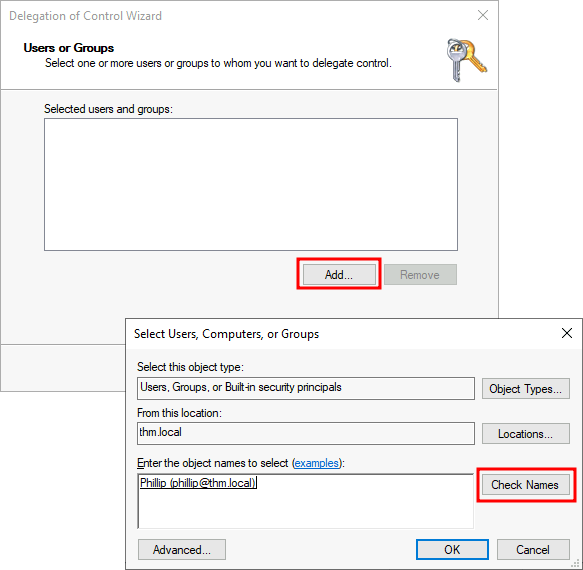

Ini akan membuka jendela baru di mana Anda akan ditanya terlebih dahulu nama pengguna yang ingin Anda delegasikan kontrolnya:

Catatan Untuk menghindari kesalahan pengetikan nama pengguna, tulis "phillip" dan klik tombol Check Names. Windows akan melengkapi pengguna secara otomatis untuk Anda.

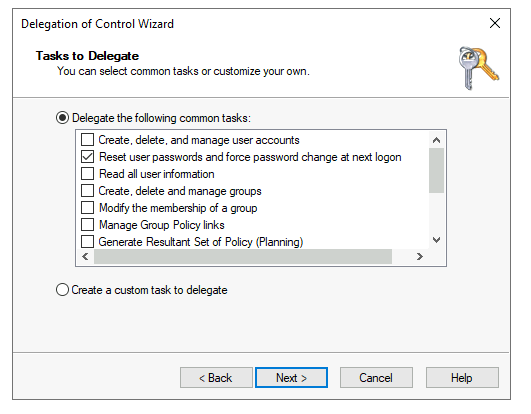

Click OK, and on the next step, pilih opsi berikut::

Klik berikutnya beberapa kali, dan sekarang Phillip seharusnya dapat mengatur ulang kata sandi untuk setiap pengguna di departemen sales

Contoh

User Phillip dari Team IT, oleh Administrator telah di Delegasi untuk kontorl OU grub sales, user sales bernama "sophie" meminta tim IT untuk mereset passwordnya, mari kita kerjakan:

- RDP ke user Phillip

- Buka Powershell untuk mereset password

PS C:\Users\phillip> Set-ADAccountPassword

New Password: *********

Password di atas team IT yang input passwordnya, username sophie inggin merubah passwordnya sesuai apa yang dia inginkan jalanakn powersell berikut agar username sophie dapat merubah passwordnya

PS C:\Users\phillip> Set-ADUser -ChangePasswordAtLogon $true -Identity sophie -Verbose

Managing Computers in AD

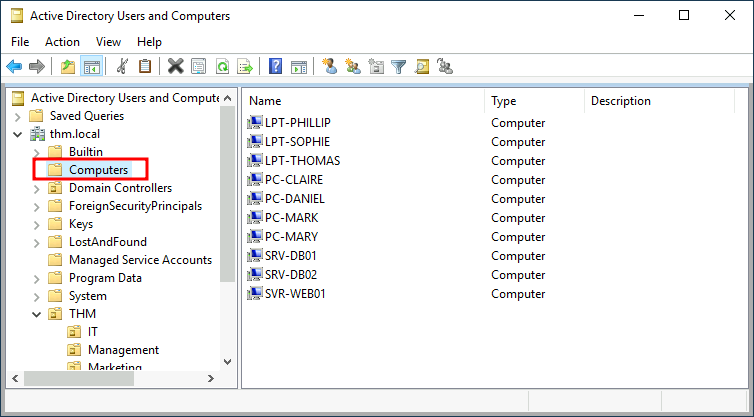

Secara default, semua mesin yang bergabung dengan domain (kecuali DC) akan dimasukkan ke dalam wadah yang disebut "Computer". Jika kita memeriksa DC kita , kita akan melihat bahwa beberapa perangkat sudah ada di sana:

Kita dapat melihat server, laptop, dan PC yang sesuai dengan pengguna di jaringan kita. Menempatkan semua perangkat kita di sana bukanlah ide yang baik karena kemungkinan besar Anda menginginkan policies yang berbeda untuk server Anda dan mesin yang digunakan pengguna biasa setiap hari.

Meskipun tidak ada aturan baku tentang cara mengatur mesin Anda, titik awal yang baik adalah memisahkan perangkat menurut penggunaannya. Secara umum, Anda akan melihat perangkat dibagi ke dalam setidaknya tiga kategori berikut:

Workstations

Workstations merupakan salah satu perangkat yang paling umum dalam Active Directory domain. Setiap pengguna dalam domain tersebut kemungkinan akan masuk ke Workstations. Ini adalah perangkat yang akan mereka gunakan untuk melakukan pekerjaan atau aktivitas penjelajahan normal. Perangkat ini tidak boleh memiliki pengguna istimewa yang masuk ke dalamnya.

Servers

Server merupakan perangkat kedua yang paling umum dalam Active Directory domain. Server umumnya digunakan untuk menyediakan layanan kepada pengguna atau server lain.

Domain Controllers

Domain Controllers merupakan perangkat ketiga yang paling umum dalam Active Directory domain. Domain Controllers memungkinkan Anda mengelola Active Directory domain. Perangkat ini sering dianggap sebagai perangkat yang paling sensitif dalam jaringan karena berisi kata sandi yang di-hash untuk semua akun pengguna dalam lingkungan tersebut.

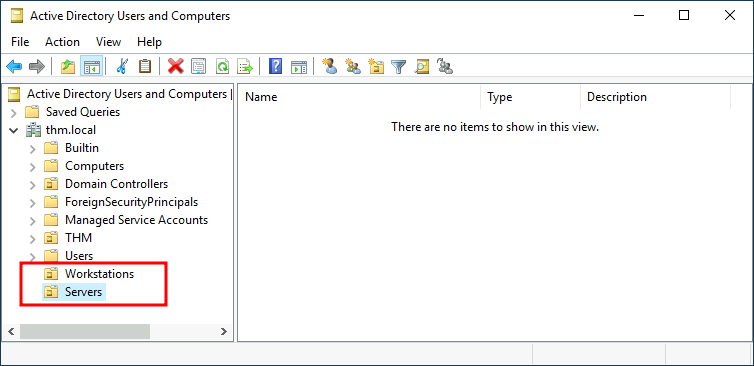

Karena kita sedang merapikan AD kita, mari buat dua OU terpisah untuk Workstations dan Servers(Pengontrol Domain sudah ada di OU yang dibuat oleh Windows). Kita akan membuatnya langsung di bawah thm.local wadah domain. Pada akhirnya, Anda akan memiliki struktur OU berikut :

Sekarang, pindahkan komputer pribadi dan laptop ke Workstations OU dan server ke Servers OU dari container Computers. Dengan begitu, kita dapat mengonfigurasi policies untuk setiap OU nanti.

Group Policies

Untuk mengelola kebijakan di Active Directory, Anda dapat menggunakan Group Policy Objects (GPOs) yang memungkinkan penerapan konfigurasi dan pengaturan keamanan berbeda pada setiap Organizational Unit (OU). GPOs adalah kumpulan pengaturan yang dapat diterapkan baik pada pengguna maupun komputer dalam OU tertentu, memungkinkan Anda menyesuaikan konfigurasi dan kebijakan berdasarkan departemen.

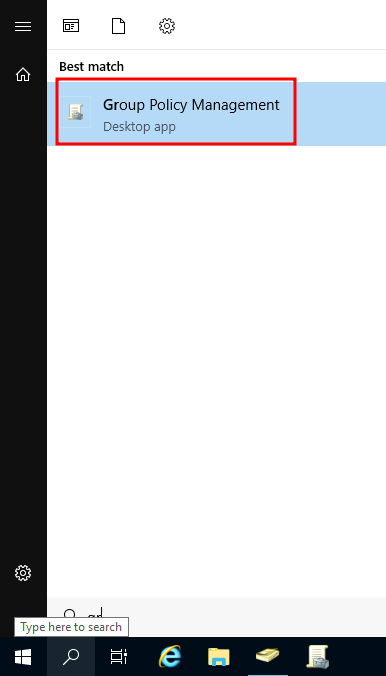

Untuk mengonfigurasi GPO, Anda dapat menggunakan Group Policy Management, di start menu:

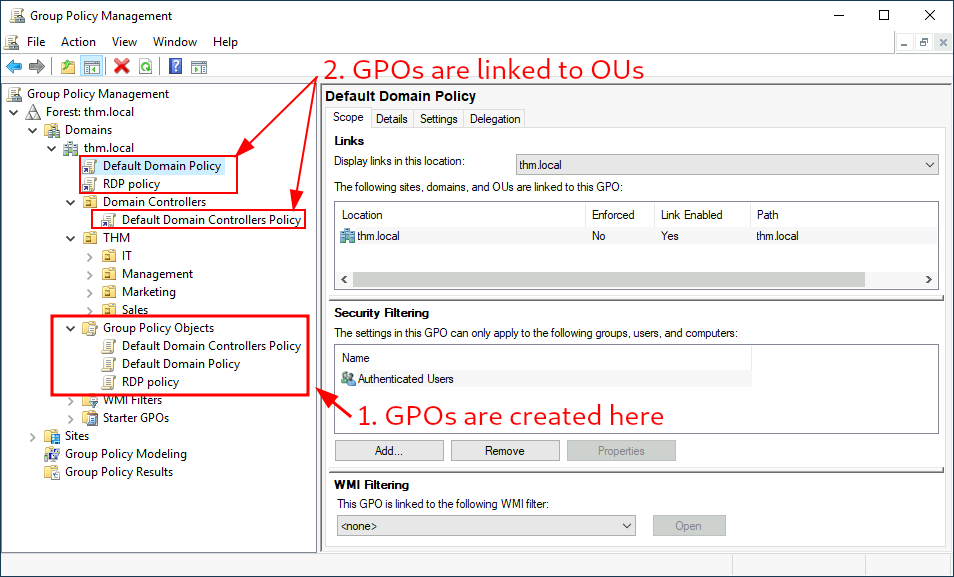

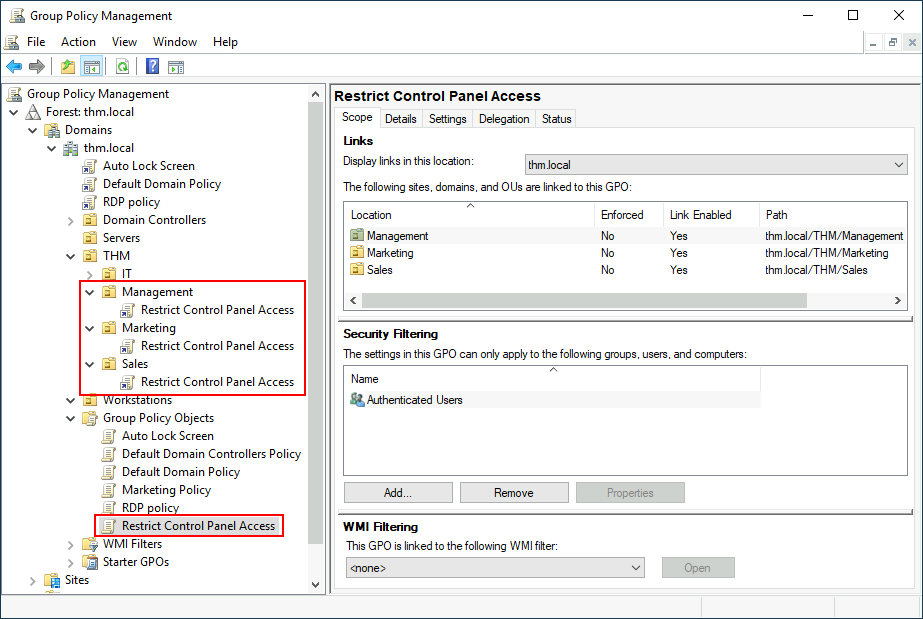

Hal pertama yang akan Anda lihat saat membukanya adalah hierarki OU lengkap Anda, seperti yang telah ditetapkan sebelumnya. Untuk mengonfigurasi Kebijakan Grup, pertama-tama Anda membuat GPO di bawah Group Policy Objects, lalu menautkannya ke OU tempat Anda ingin kebijakan tersebut diterapkan. Sebagai contoh, Anda dapat melihat ada beberapa GPO yang sudah ada di komputer Anda:

pada gambar di atas bahwa 3 GPO telah dibuat. Dari ketiganya, GPO Default Domain Policy dan GPO RDP Policy ditautkan ke

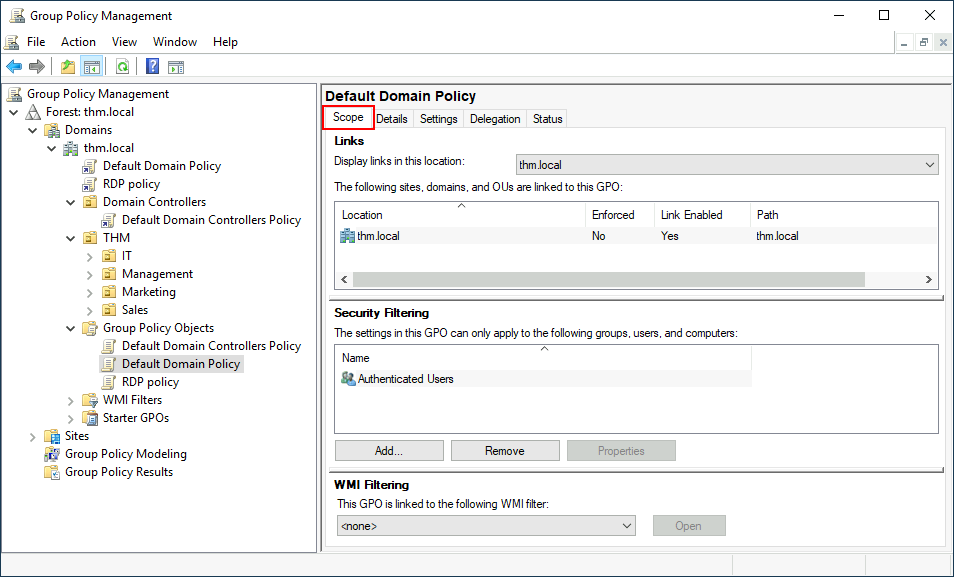

Mari kita periksa Default Domain Policy untuk melihat apa yang ada di dalam GPO. Tab pertama yang akan Anda lihat saat memilih GPO menunjukkan Scope, yang merupakan tempat GPO ditautkan dalam AD . Untuk Policy saat ini, kita dapat melihat bahwa Policy tersebut hanya ditautkan ke domain

Anda juga dapat menerapkan Security Filtering ke GPO sehingga hanya diterapkan ke pengguna/komputer tertentu di bawah OU . Secara default, GPO akan diterapkan ke grup Authenticated Users, yang mencakup semua pengguna/PC.

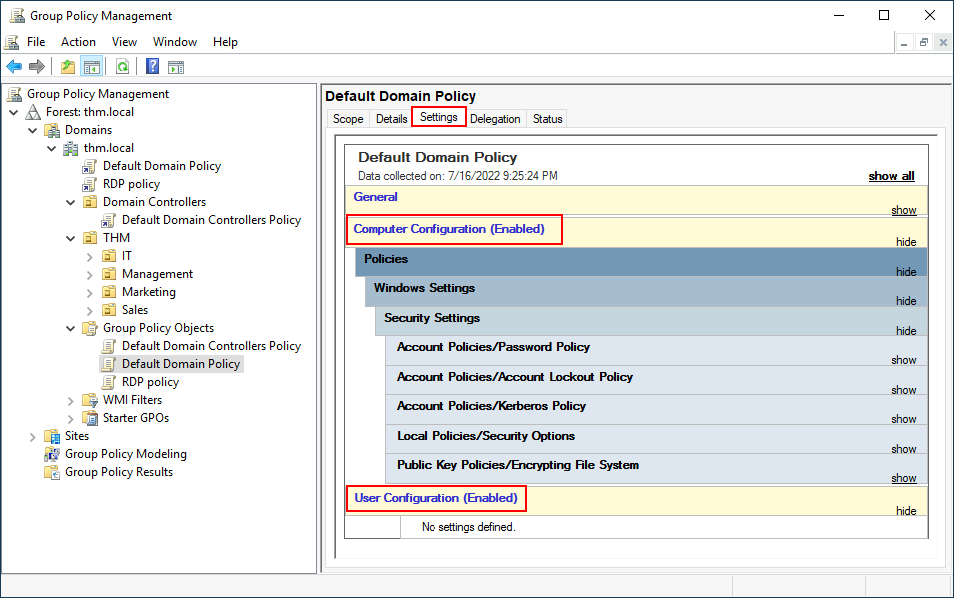

Tab Settings berisi konten GPO yang sebenarnya dan memberi tahu kita konfigurasi spesifik apa yang diterapkan. Seperti yang dinyatakan sebelumnya, setiap GPO memiliki konfigurasi yang berlaku untuk komputer saja dan konfigurasi yang berlaku untuk pengguna saja. Dalam hal ini, hanya berisi Konfigurasi Komputer : Default Domain Policy

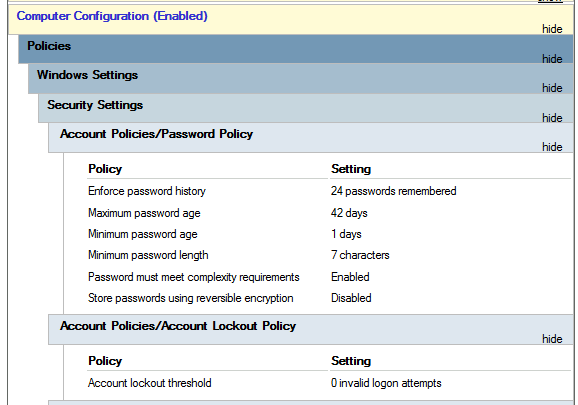

Jangan ragu untuk menjelajahi GPO dan menjelaskan lebih lanjut tentang item yang tersedia menggunakan "show" di sisi kanan setiap konfigurasi. Dalam hal ini, menunjukkan Default Domain Policy konfigurasi yang benar-benar mendasar yang seharusnya berlaku untuk sebagian besar domain, termasuk policies lockout password dan akun:

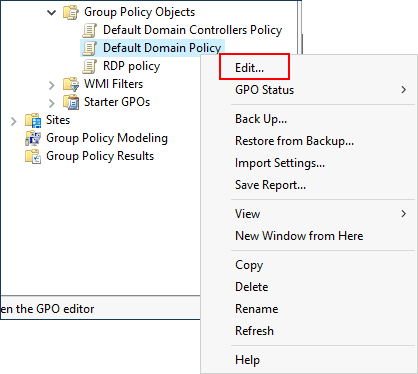

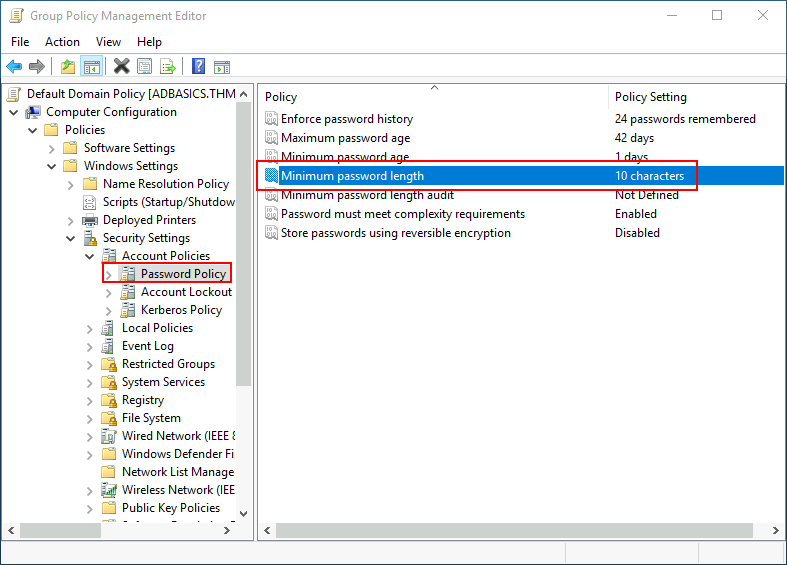

Karena GPO ini berlaku untuk seluruh domain, setiap perubahan pada GPO ini akan memengaruhi semua komputer. Mari kita ubah policies panjang kata sandi minimum untuk mengharuskan pengguna memiliki setidaknya 10 karakter dalam Password mereka. Untuk melakukannya, klik kanan GPO dan pilih

Ini akan membuka jendela baru tempat kita dapat menavigasi dan mengedit semua konfigurasi yang tersedia. Untuk mengubah panjang kata sandi minimum, buka

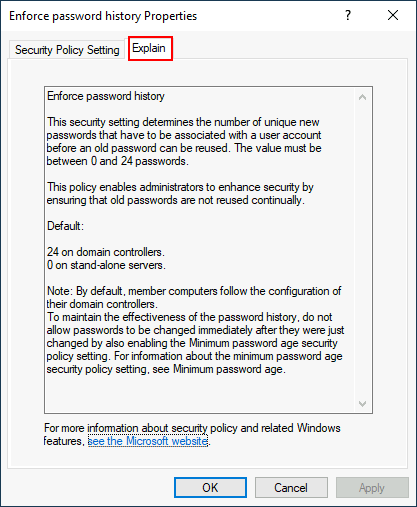

Seperti yang Anda lihat, banyak Policy yang dapat ditetapkan dalam GPO . Meskipun menjelaskan setiap Policy tidak mungkin dilakukan dalam satu ruangan, jangan ragu untuk mengeksplorasinya sedikit, karena beberapa Policy bersifat langsung. Jika diperlukan informasi lebih lanjut tentang Policy apa pun, Anda dapat mengklik dua kali Policy tersebut dan read tab Explain pada masing-masing kebijakan:

GPO distribution

GPO didistribusikan ke jaringan melalui share jaringan yang disebut SYSVOL, yang disimpan di

Setelah perubahan dilakukan pada GPO mana pun, mungkin perlu waktu hingga 2 jam bagi komputer untuk menyesuaikan diri. Jika Anda ingin memaksa komputer tertentu untuk segera menyinkronkan GPO-nya, Anda selalu dapat menjalankan perintah berikut pada komputer yang diinginkan:

PS C:\> gpupdate /force

Creating some GPOs for THM Inc.

Sebagai bagian dari pekerjaan baru kami, kami telah ditugaskan untuk menerapkan beberapa GPO yang memungkinkan kami untuk:

1. Blokir pengguna non-IT untuk mengakses Control Panel.

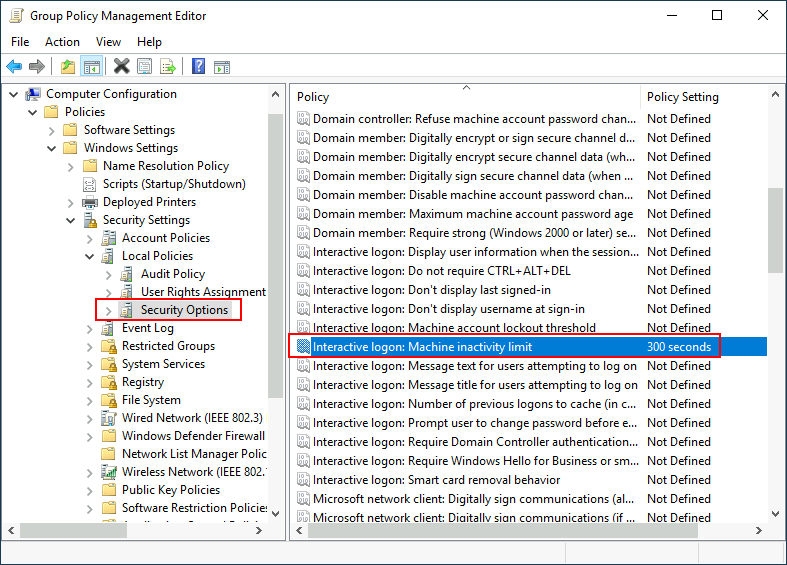

2. Jadikan workstations and server mengunci layarnya secara otomatis setelah 5 menit pengguna tidak aktif untuk mencegah orang membiarkan sesi mereka terekspos.

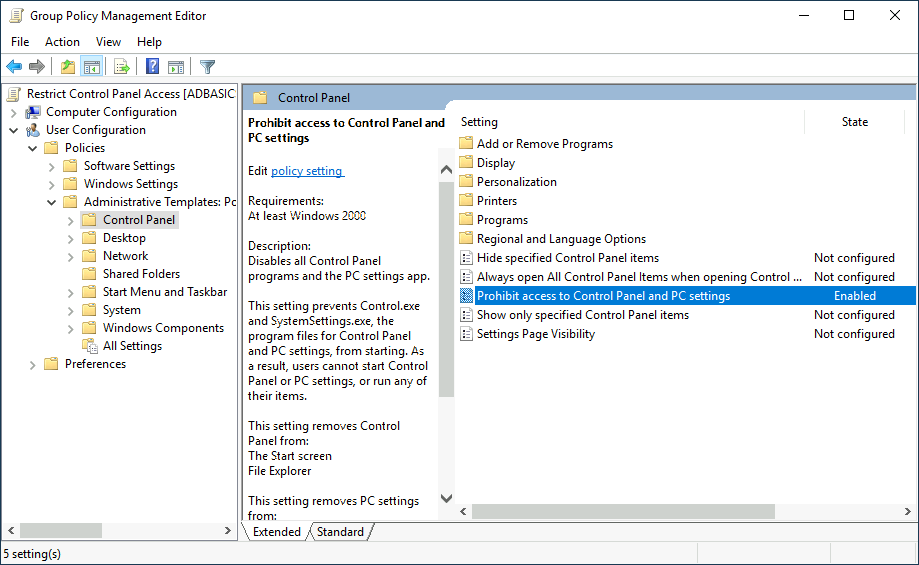

Restrict Access to Control Panel

Kami ingin membatasi akses ke Control Panel di semua mesin hanya untuk pengguna yang merupakan bagian dari departemen TI. Pengguna dari departemen lain tidak boleh dapat mengubah preferensi sistem.

Mari kita buat GPO baru , beri nama GPO tersebut

Perhatikan kami telah mengaktifkan Prohibit Access to Control Panel and PC settings policy

Setelah GPO dikonfigurasi, kita perlu menautkannya ke semua OU yang terkait dengan user yang tidak boleh memiliki akses ke Control Panel PC mereka. Dalam kasus ini, kita akan menautkan

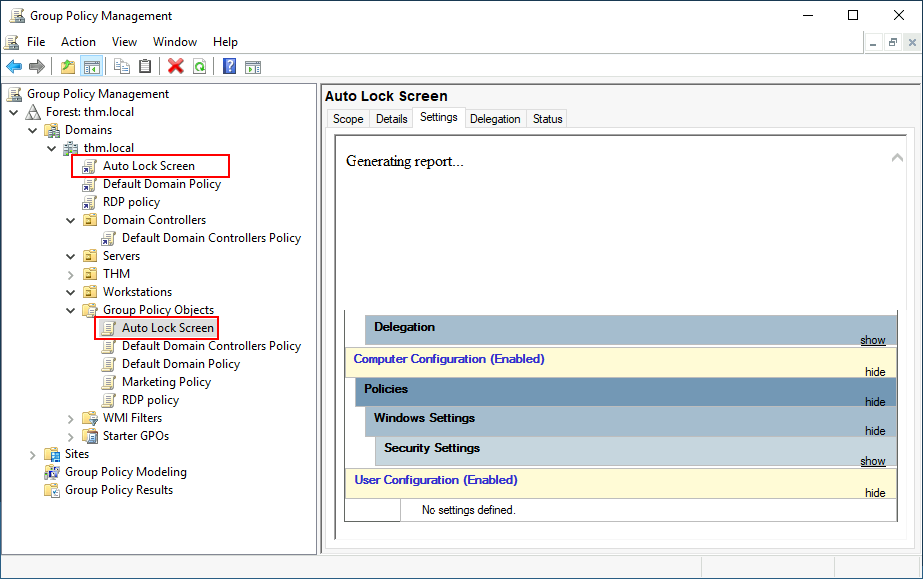

Auto Lock Screen GPO

alternatifnya adalah cukup menerapkan GPO ke domain root, karena kita ingin GPO memengaruhi semua komputer kita. Karena OU Workstations, OU, Servers dan Domain Controllers OU semuanya merupakan OU anak dari domain root, maka OU tersebut akan mewarisi kebijakannya.

Catatan: Anda mungkin memperhatikan bahwa jika GPO kami diterapkan ke domain root, GPO tersebut juga akan diwarisi oleh OU lain seperti Sales atau Marketing. Karena OU ini hanya berisi user, Konfigurasi Komputer apa pun di GPO kami akan diabaikan oleh mereka.

Mari kita buat GPO baru , beri nama GPO tersebut

Kami akan menetapkan batas tidak aktif menjadi 5 menit sehingga komputer terkunci secara otomatis jika ada pengguna yang membiarkan sesi mereka terbuka. Setelah menutup editor GPO , kami akan menautkan GPO ke domain root dengan Menyeret "Auto Lock Screen" dari Grub Policy Object ke paling atas agar masuk ke Root

Setelah GPO diterapkan ke OU yang benar, kita dapat masuk sebagai pengguna mana pun di Marketing, Management dan Sales untuk verifikasi.

Authentication Methods

Saat menggunakan Windows domains, semua kredensial disimpan di Domain Controllers. Setiap kali pengguna mencoba mengautentikasi ke layanan menggunakan kredensial domain, layanan tersebut perlu meminta Pengontrol Domain untuk memverifikasi apakah kredensial tersebut benar. Dua protokol dapat digunakan untuk network authentication in windows domains:

- Kerberos: Digunakan oleh semua versi Windows terbaru. Ini adalah protokol default di semua domain terbaru.

- NetNTLM: Protokol autentikasi lama dipertahankan untuk tujuan kompatibilitas.

Meskipun NetNTLM seharusnya sudah dianggap usang, sebagian besar jaringan akan mengaktifkan kedua protokol tersebut. Mari kita lihat lebih dalam cara kerja masing-masing protokol ini.

Kerberos Authentication

Autentikasi Kerberos adalah protokol autentikasi default untuk semua versi Windows terkini. Pengguna yang masuk ke layanan menggunakan Kerberos akan diberi tiket. Anggaplah tiket sebagai bukti autentikasi sebelumnya. Pengguna yang memiliki tiket dapat menunjukkannya ke layanan untuk menunjukkan bahwa mereka telah melakukan autentikasi ke jaringan sebelumnya dan karenanya dapat menggunakannya.

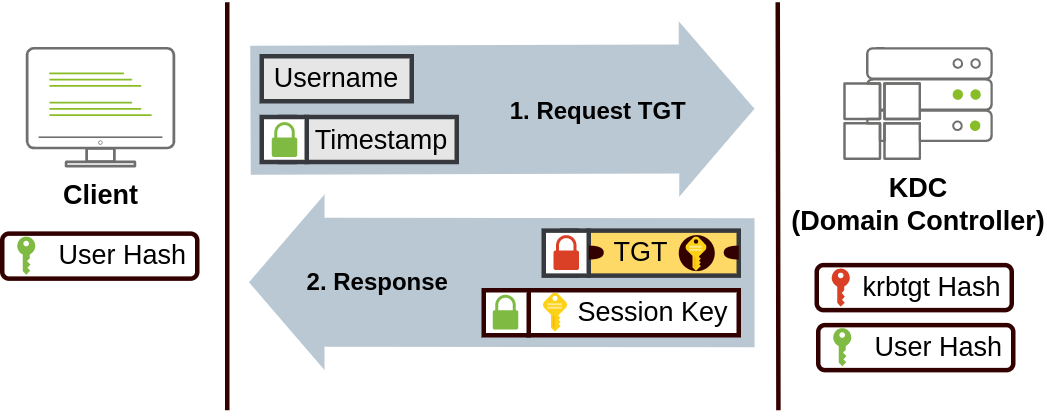

Ketika Kerberos digunakan untuk autentikasi, proses berikut terjadi:

1. Proses Awal:

- Pengguna mengirimkan username dan stempel waktu yang telah dienkripsi menggunakan kunci dari password mereka ke Key Distribution Center (KDC) di Domain Controller.

- Key Distribution Center (KDC) mengirimkan kembali Ticket Granting Ticket (TGT) yang memungkinkan pengguna meminta tiket tambahan untuk mengakses ke suatu layanan tanpa harus mengirimkan kredensial setiap kali. Bersama dengan TGT, Session Key diberikan kepada pengguna, yang akan mereka perlukan untuk membuat permintaan berikut.

Perhatikan bahwa TGT dienkripsi menggunakan hash kata sandi akun krbtgt, dan oleh karena itu pengguna tidak dapat mengakses isinya. Penting untuk diketahui bahwa TGT yang dienkripsi menyertakan salinan Kunci Sesi sebagai bagian dari isinya, dan KDC tidak perlu menyimpan session key karena dapat memulihkan salinan dengan mendekripsi TGT jika diperlukan.

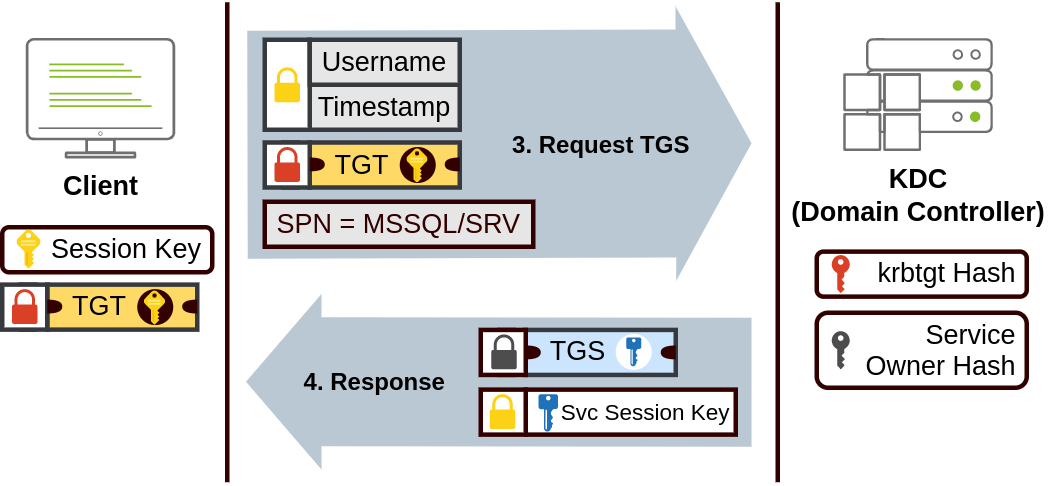

2. Akses Layanan :

- Ketika pengguna ingin mengakses layanan di jaringan seperti share, website or database, mereka akan menggunakan TGT untuk meminta Ticket Granting Service (TGS) kepada KDC.

- KDC mengirimkan TGS dan session key Layanan, yang kemudian digunakan untuk mengautentikasi dan mengakses layanan tersebut.

TGS adalah tiket yang hanya mengizinkan koneksi ke layanan tertentu yang dibuat untuknya. Untuk meminta TGS, pengguna akan mengirimkan nama pengguna dan stempel waktu yang dienkripsi menggunakan session key, beserta TGT dan Service Principal Name (SPN), yang menunjukkan nama layanan dan server yang ingin diakses.

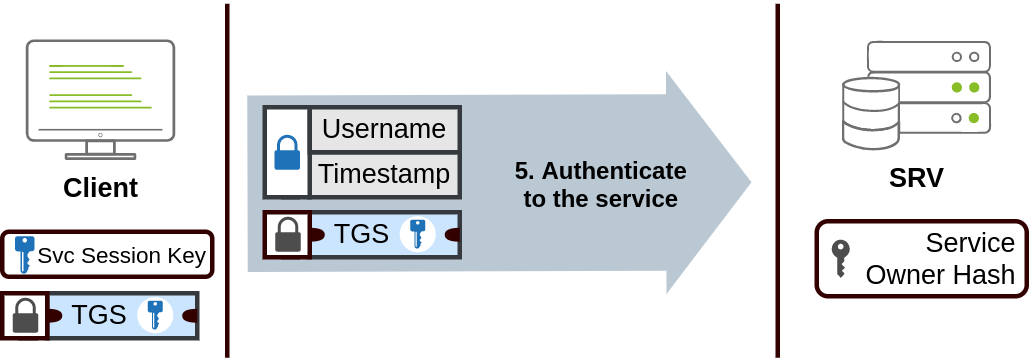

3. Autentikasi Layanan:

- Pengguna mengirimkan TGS ke layanan yang ingin mereka akses.

- Layanan mendekripsi TGS dan memvalidasi Service Session Key untuk memberikan akses.

NetNTLM Authentication

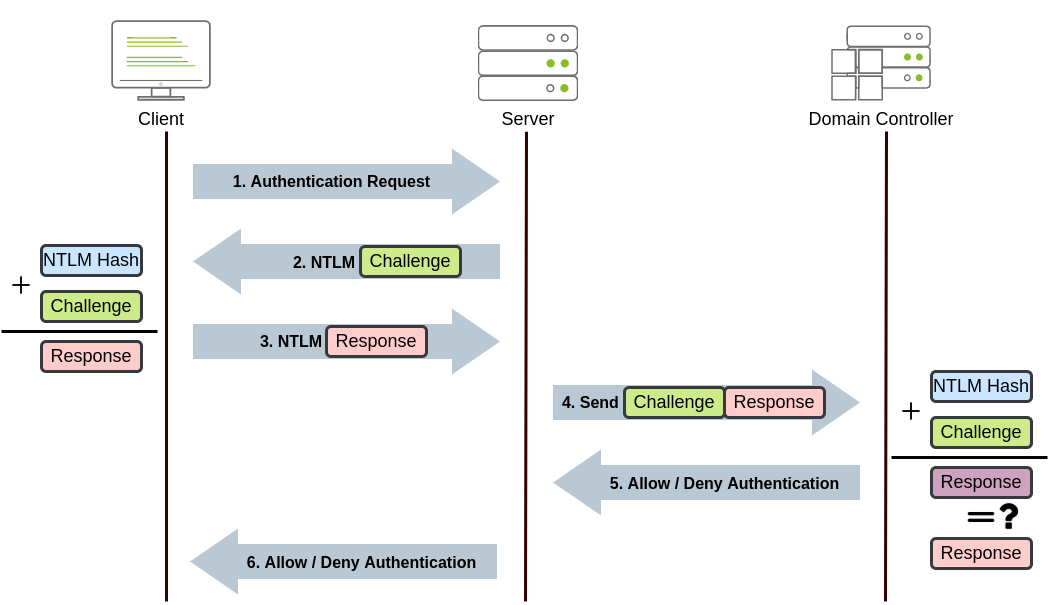

NetNTLM bekerja menggunakan mekanisme tantangan-respons. Seluruh prosesnya adalah sebagai berikut:

1. Klien mengirimkan permintaan autentikasi ke server yang ingin mereka akses.

2. Server menghasilkan nomor acak dan mengirimkannya sebagai tantangan kepada klien.

3. Klien menggabungkan hash kata sandi NTLM mereka dengan tantangan (dan data lain yang diketahui) untuk menghasilkan respons terhadap tantangan tersebut dan mengirimkannya kembali ke server untuk verifikasi.

4. Server meneruskan tantangan dan respons ke Pengendali Domain untuk verifikasi.

5. Pengontrol domain menggunakan tantangan tersebut untuk menghitung ulang respons dan membandingkannya dengan respons asli yang dikirim oleh klien. Jika keduanya cocok, klien diautentikasi; jika tidak, akses ditolak. Hasil autentikasi dikirim kembali ke server.

6. Server meneruskan hasil autentikasi ke klien.

Perhatikan bahwa kata sandi (atau hash) pengguna tidak pernah dikirimkan melalui jaringan demi keamanan.

Catatan: Proses yang dijelaskan berlaku saat menggunakan akun domain. Jika akun lokal digunakan, server dapat memverifikasi respons terhadap tantangan itu sendiri tanpa memerlukan interaksi dengan pengontrol domain karena hash kata sandinya disimpan secara lokal di SAM-nya.

Trees, Forests and Trusts

Ketika perusahaan tumbuh, kebutuhan jaringan mereka juga berkembang, yang sering kali memerlukan beberapa domain untuk pengelolaan yang lebih baik. Awalnya, satu domain mungkin cukup, tetapi ekspansi, seperti ke negara baru dengan peraturan yang berbeda, dapat memerlukan pemisahan jaringan menjadi unit yang lebih mudah dikelola.

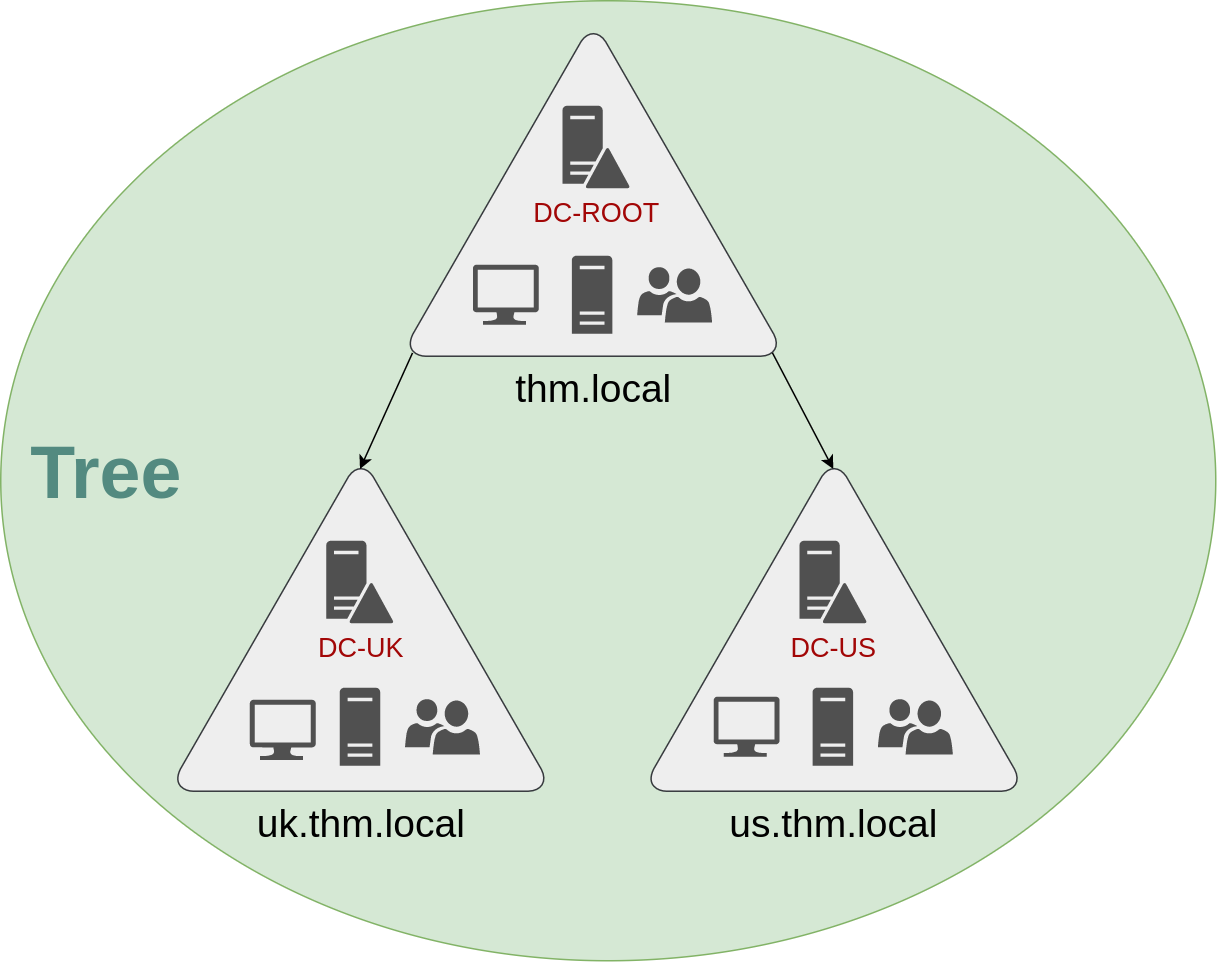

- Trees dalam Active Directory memungkinkan perusahaan memiliki beberapa domain di bawah namespace yang sama, seperti thm.local dengan subdomain

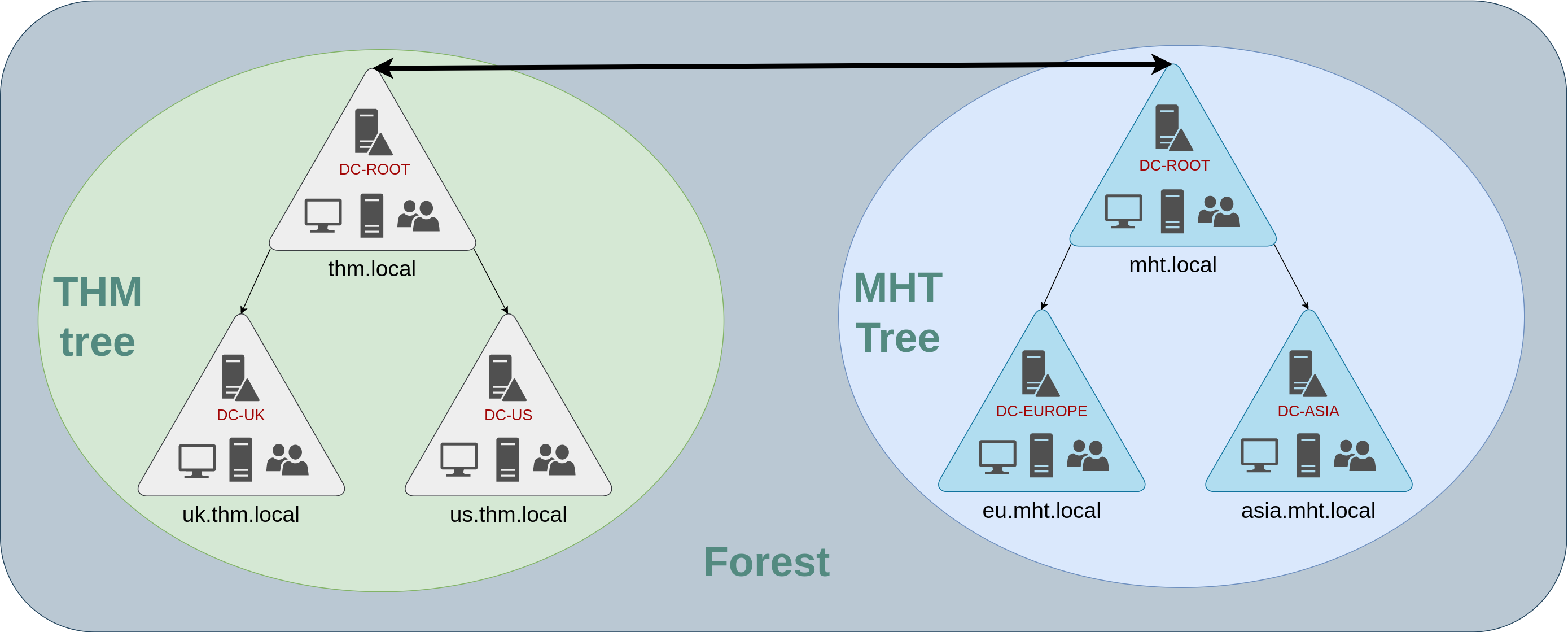

- Forests terbentuk ketika beberapa pohon domain dengan namespace yang berbeda (misalnya, thm.local dan mht.local) digabungkan. Forests memungkinkan berbagai pohon domain untuk hidup berdampingan dan dikelola dalam jaringan yang sama.

Contohnya :

Misalkan perusahaan Anda terus berkembang dan akhirnya mengakuisisi perusahaan lain bernama MHT Inc. Ketika kedua perusahaan bergabung, Anda mungkin akan memiliki pohon domain yang berbeda untuk setiap perusahaan, masing-masing dikelola oleh departemen IT-nya sendiri. Penggabungan beberapa pohon dengan namespace yang berbeda ke dalam jaringan yang sama dikenal sebagai Forests.

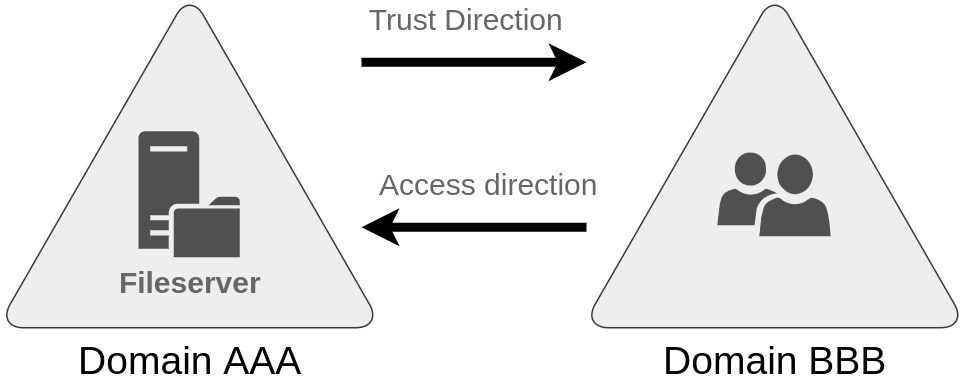

- Trust Relationships memungkinkan pengguna dari satu domain mengakses sumber daya di domain lain. Hubungan ini bisa satu arah (di mana satu domain mempercayai domain lain) atau dua arah (kepercayaan timbal balik). Namun, hubungan kepercayaan tidak secara otomatis memberikan akses; mereka hanya memungkinkan kemungkinan otorisasi lintas domain.

Secara sederhana, memiliki hubungan kepercayaan antar domain memungkinkan Anda memberi wewenang kepada pengguna dari domain tersebut THM UK untuk mengakses sumber daya dari domain tersebut MHT EU.

Hubungan kepercayaan paling sederhana yang dapat dibangun adalah one-way trust relationship. Dalam kepercayaan satu arah, jika Domain